Специалист компании MWR Labs Марк Барнс (Mark Barnes) обнаружил уязвимости в некоторых версиях Amazon Echo, с помощью которых «умные» колонки можно превратить в подслушивающие устройства.

Как известно, «умные» колонки Amazon Echo, укомплектованные голосовым ассистентом Alexa, всегда «слушают» своих владельцев и готовы ответить на любой вопрос, включить музыку, рассказать о погоде, отключить сигнализацию и так далее. Марк Барнс решил обратить эту особенность устройств против них и задался целью сделать из Amazon Echo настоящий шпионский гаджет. Как ни странно, исследователю это удалось, хотя предложенный им вариант атак имеет ряд серьезных ограничений.

Во-первых, специалист обнаружил проблемы лишь в старых моделях колонок, выпущенных в 2015-2016 годах. Во-вторых, для взлома атакующему придется получить физический доступ к устройству и потратить время, чтобы разобрать его и модифицировать, что ставит рациональность данного метода под вопрос (если атакующий имеет неограниченный физический доступ в дом жертвы, скорее всего, ему будет проще установить там обычные «жучки», а не взламывать Echo). В-третьих, атака достаточно сложна и потребует от злоумышленника не только знания Linux-систем, но и познаний в области аппаратного хакинга.

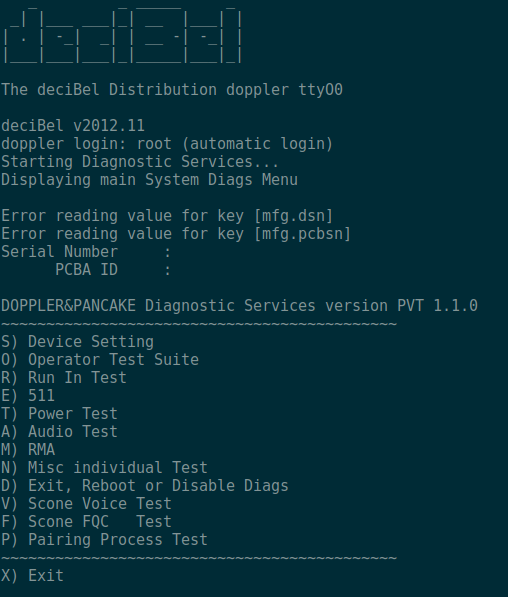

Барнс пишет, что атака относится к типу evil maid («злая горничная», то есть подобный хак может осуществить вхожий в дом жертвы человек, с доступом к Amazon Echo). Уязвимость в старых моделях заключается в том, что атакующий может получить root-доступ к устройству и заставить колонку тайно перехватывать сигнал с микрофона и передавать злоумышленнику.

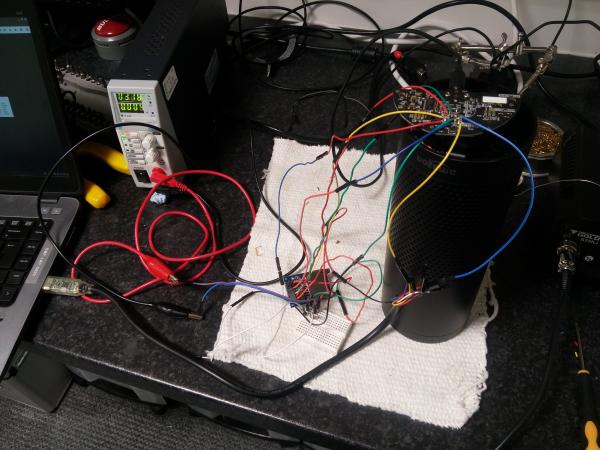

Дело в том, что база моделей 2015-2016 годов имеет 18 специальных контактов, которые использовались инженерами Amazon для диагностики и тестирования устройств.

К тому же, в прошлом году специалисты «Цитадели» (высшее учебное заведение в Чарлстоне, Южная Каролина) обнаружили (PDF), что Amazon Echo можно заставить работать с внешней SD-картой, на которую предварительно был помещен Linux. Барнс развил эту идею до внедрения устойчивого импланта в прошивку Echo, чтобы к устройству можно было получить удаленный root shell доступ, при этом не оставив никаких следов взлома.

Специалисты MWR Labs смогли разобраться в том, как полученный от пользователя аудиопоток буферизируется, переходит от одного процесса к другому и в итоге передается инструменту, который отвечает за взаимодействие с аудиобуферами. Затем исследователи вооружились приложением shmbuf_tool, разработанным Amazon, и создали скрипт, который ведет постоянную запись данных, поступающих от микрофона и стримит полученное через TCP/IP на удаленный сервер.

Барнс пишет, что взлом колонки занимает около двух часов и потребует не только умений, но наличия правильно отформатированной SD-карты с X-loader и U-Boot в нужной директории. При этом специалист отмечает, что для ускорения процесса можно создать готовое устройство, которые будет подключаться к диагностическим контактам. В таком случае установка малвари уже займет считанные минуты.